مارک ارمولوف، محقق مستقل سیستم های امنیتی اینتل، نیز مداخله کرد با یافته های دیروز خود: “به نظر می رسد که این نشت نه تنها بر فناوری Intel Boot Guard، بلکه بر تمام مکانیزم های مبتنی بر امضای OEM در CSME، مانند باز کردن قفل OEM (باز کردن قفل نارنجی)، سیستم عامل ISH، SMIP و موارد دیگر تأثیر می گذارد.

گروه باج افزار پیام پول داده های دزدیده شده MSI را در دارک وب آپلود می کند

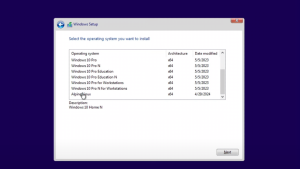

مانی پیام این هفته ادعا کرد که MSI از اجرای خواسته های آنها امتناع کرده است – در نتیجه، آپلود داده های سرقت شده از روز پنجشنبه آغاز شد و فایل هایی در وب سایت خود گروه ظاهر شد و بلافاصله پس از آن در وب تاریک منتشر شد. Binarly، یک شرکت امنیت سایبری، از آن زمان فایلهای لو رفته را تجزیه و تحلیل کرده و وجود کلیدهای خصوصی متعدد امضای کد را در انبار دادههای هک شده کشف کرده است. الکس ماتروسوف، مدیرعامل Binarly از طریق توییتر گفت: “اخیراً، MSI USA یک نقض بزرگ داده را اعلام کرد. داده ها اکنون عمومی شده اند و تعداد زیادی کلید خصوصی را نشان می دهد که می تواند روی بسیاری از دستگاه ها تأثیر بگذارد. تصویر FW: 57 بوت اینتل تولید شده (و) کلید BPM/KM محافظ: 166 عدد تولید شده است.” باینری لیستی از دستگاه های MSI آسیب دیده (لپ تاپ های بازی و ایستگاه های کاری موبایل) را در صفحه GitHub خود ارائه کرده است. PC Magazine UK از ماتروسوف خواست تا جزئیات بیشتری را ارائه کند، او در ادامه درباره اهمیت نشت کلید خصوصی توضیح داد: «کلیدهای امضای تصویر میانافزار به مهاجم اجازه میدهد بهروزرسانیهای مخرب میانافزار ایجاد کند و میتوان آنها را از طریق فرآیندهای بهروزرسانی معمولی بایوس با بهروزرسانی MSI ارائه کرد. ابزار.” مجرمان سایبری میتوانند بدافزاری را ایجاد کرده و امضا کنند که تحت عنوان نرمافزار مرتبط با MSI، و همچنین سفتافزار جعلی و مخرب پنهان شده است. ماتروسوف میگوید حملات متمرکز بر مشتری میتوانند «بهعنوان یک بار مرحله دوم» از طریق تلاشهای فیشینگ (از طریق ایمیل یا در یک وبسایت) ارائه شوند – این امکان وجود دارد که نرمافزار آنتیویروس به دلیل استفاده از کلیدهای امضای رسمی MSI، چنین حملاتی را علامتگذاری نکند. . Binarly همچنین کشف کرد که یک ابزار امنیتی سخت افزاری اینتل می تواند توسط مجرمان سایبری به خطر بیفتد: Intel، Lenovo، Supermicro SMCI، و بسیاری دیگر در سطح صنعت. ماتروسوف آخرین به روز رسانی در توییتر میگوید، “تایید شد، نشت کلید خصوصی OEM اینتل بر کل اکوسیستم تاثیر گذاشته است. به نظر میرسد که اینتل Boot Guard در برخی از دستگاههای مبتنی بر 11th Lake Tiger، 12th Lake Adler و 13th Lake Raptor موثر نیست. تحقیقات ما ادامه دارد، بمانید. برای به روز رسانی تنظیم شده است.”

مرجع اخبار سخت افزار کامپیوترایران